2025 was een jaar dat werd gekenmerkt door aanhoudende druk op industriële omgevingen, wat tot uiting kwam in een steeds complexere dynamiek van wereldwijde bedreigingen. Volgens het nieuwe Kaspersky Security Bulletin-rapport bleef het aandeel van ICS-computers dat werd aangevallen met malware hoog, met ongeveer 21,9% in het eerste kwartaal, voordat het daalde tot 20% in het derde kwartaal. Dit toont aan dat organisaties steeds beter in staat zijn om zich te verdedigen op het gebied van cyberbeveiliging, ondanks de voortdurend evoluerende tactieken van aanvallers. Er zijn regionale verschillen: Afrika, Zuidoost-Azië, Oost-Azië, het Midden-Oosten en Zuid-Azië hebben het hoogste aandeel aangevallen ICS-apparaten.

Bedreigingen per sector

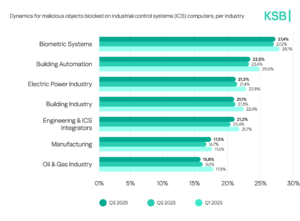

Industriële sectoren werden in ongelijke mate blootgesteld aan aanvallen, waarbij biometrie met 27,4% van de ICS-computers met geblokkeerde kwaadaardige objecten bovenaan de lijst stond, gevolgd door gebouwautomatisering (23,5%), elektriciteit (21,3%), bouw (21,1%), OT-engineering en -integratie (21,2%), productie (17,3%) en olie & gas (15,8%). Deze cijfers tonen aan dat alle kritieke sectoren belangrijke doelwitten blijven voor bedreigers.

Belangrijkste trends in cyberaanvallen op industriële organisaties

Tegenstanders hebben hun gebruik van aanvallen op de toeleveringsketen en vertrouwensrelaties verder geïntensiveerd – waarbij ze misbruik maken van lokale leveranciers, aannemers en bedrijfskritische dienstverleners zoals telecommunicatie-exploitanten – om traditionele verdedigingsperimeters te omzeilen.

AI-aangedreven aanvallen zijn sterk toegenomen, van het gebruik van AI als een vermomming tot het inzetten van autonome, door agenten aangestuurde inbraakoperaties. Er werd een verdere toename waargenomen in aanvallen op OT-apparatuur die aan het internet is blootgesteld, met name op afgelegen locaties die vertrouwen op OT-firewalls die niet zijn ontworpen om moderne internetgebonden bedreigingen te weerstaan.

Voorspellingen voor 2026

In 2026 zal waarschijnlijk een escalatie plaatsvinden van incidenten die de wereldwijde logistiek en hightech-toeleveringsketens verstoren, samen met meer aanvallen op niet-traditionele doelen zoals slimme transportsystemen, schepen, treinen, openbaar vervoer, slimme gebouwen en satellietcommunicatie.

Verwacht wordt dat bedreigers – waaronder APT’s, regionale groepen, hacktivisten en ransomwarebendes – hun activiteiten steeds meer zullen verleggen naar Azië, het Midden-Oosten en Latijns-Amerika, terwijl op AI-agenten gebaseerde operaties en autonome kwaadaardige orchestration frameworks de drempel voor grootschalige industriële campagnes verlagen.

Evgeny Goncharov, Head of Kaspersky ICS CERT: “Industriële organisaties worden geconfronteerd met een omgeving waarin aanvallen sneller, slimmer en asymmetrischer zijn dan ooit. Alleen al dit jaar hebben we campagnes onderzocht zoals Salmon Slalom, die zich richtte op productie-, telecom- en logistieke bedrijven via geavanceerde phishing en DLL-sideloading, en de spionageoperatie Librarian Ghouls, die technische scholen en industriële ontwerpomgevingen compromitteerde. Deze aanvallen tonen aan dat zowel multinationale toeleveringsketens als lokale technische ecosystemen gevaar lopen, en dat elke industriële onderneming ervan uit moet gaan dat zij al een doelwit is en dienovereenkomstig moet handelen.”

Om OT-computers te beschermen tegen verschillende bedreigingen, adviseert Kaspersky ICS CERT het volgende:

- Voer regelmatig beveiligingsbeoordelingen uit van OT-systemen om mogelijke cyberbeveiligingsproblemen te identificeren en te verhelpen.

- Zorg voor een continue beoordeling en triage van kwetsbaarheden als basis voor effectieve processen voor kwetsbaarheidsbeheer. Speciale oplossingen zoals Kaspersky Industrial CyberSecurity kunnen een efficiënte hulpbron zijn en een bron van unieke, bruikbare informatie die niet volledig beschikbaar is in het publieke domein.

- Het tijdig uitvoeren van updates voor de belangrijkste componenten van het OT-netwerk van de onderneming; het toepassen van beveiligingsfixes en patches of het implementeren van compenserende maatregelen zodra dit technisch mogelijk is, is cruciaal voor het voorkomen van een groot incident dat miljoenen kan kosten als gevolg van de onderbreking van het productieproces.

- Het gebruik van EDR-oplossingen zoals Kaspersky Next EDR Expert voor het tijdig detecteren van geavanceerde bedreigingen, het onderzoeken en effectief verhelpen van incidenten.

- De respons op nieuwe en geavanceerde kwaadaardige technieken verbeteren door de vaardigheden van teams op het gebied van incidentpreventie, -detectie en -respons op te bouwen en te versterken. Speciale OT-beveiligingstraining voor IT-beveiligingsmedewerkers en OT-personeel is een van de belangrijkste maatregelen om dit te bereiken.